技术文档收录

ASCII

Tcpdump

IPV4保留地址段

深入理解以太网网线原理 - 三帛的世界

白话 OSI 七层网络模型

Linux

WireGuard 一键安装脚本 | 秋水逸冰

SSH Config 那些你所知道和不知道的事 | Deepzz's Blog

Linux 让终端走代理的几种方法

ubuntu 20.04 server 版设置静态 IP 地址 - 链滴

Linux 挂载 Windows 共享磁盘的方法 - 技术学堂

将 SMB/CIFS 网络硬盘永久的挂载到 Ubuntu 上 - 简书

linux 获取当前脚本的绝对路径 | aimuke

[Linux] Linux 使用 / dev/urandom 生成随机数 - piaohua's blog

Linux 生成随机数的多种方法 | Just Do It

Linux 的 Centos7 版本下忘记 root 或者普通用户密码怎么办?

Git 强制拉取覆盖本地

SSH 安全加固指南 - FreeBuf 网络安全行业门户

Linux 系统安全强化指南 - FreeBuf 网络安全行业门户

Linux 入侵排查 - FreeBuf 网络安全行业门户

sshd_config 配置详解 - 简书

SSH 权限详解 - SegmentFault 思否

CentOS 安装 node.js 环境 - SegmentFault 思否

如何在 CentOS 7 上安装 Node.js 和 npm | myfreax

几款 ping tcping 工具总结

OpenVpn 搭建教程 | Jesse's home

openvpn 一键安装脚本 - 那片云

OpenVPN 解决 每小时断线一次 - 爱开源

OpenVPN 路由设置 – 凤曦的小窝

OpenVPN 设置非全局代理 - 镜子的记录簿

TinyProxy 使用帮助 - 简书

Ubuntu 下使用 TinyProxy 搭建代理 HTTP 服务器_Linux_运维开发网_运维开发技术经验分享

Linux 软件包管理工具 Snap 常用命令 - 简书

linux systemd 参数详解

Systemd 入门教程:命令篇 - 阮一峰的网络日志

记一次 Linux 木马清除过程

rtty:在任何地方通过 Web 访问您的终端

02 . Ansible 高级用法 (运维开发篇)

终于搞懂了服务器为啥产生大量的 TIME_WAIT!

巧妙的 Linux 命令,再来 6 个!

77% 的 Linux 运维都不懂的内核问题,这篇全告诉你了

运维工程师必备:请收好 Linux 网络命令集锦

一份阿里员工的 Java 问题排查工具单

肝了 15000 字性能调优系列专题(JVM、MySQL、Nginx and Tomcat),看不完先收

作业调度算法(FCFS,SJF,优先级调度,时间片轮转,多级反馈队列) | The Blog Of WaiterXiaoYY

看了这篇还不会 Linux 性能分析和优化,你来打我

2019 运维技能风向标

更安全的 rm 命令,保护重要数据

求你了,别再纠结线程池大小了!

Linux sudo 详解 | 失落的乐章

重启大法好!线上常见问题排查手册

sudo 使用 - 笨鸟教程的博客 | BY BenderFly

shell 在手分析服务器日志不愁? - SegmentFault 思否

sudo 与 visudo 的超细用法说明_陈发哥 007 的技术博客_51CTO 博客

ESXI 下无损扩展 Linux 硬盘空间 | Naonao Blog

Linux 学习记录:su 和 sudo | Juntao Tan 的个人博客

使用者身份切换 | Linux 系统教程(笔记)

你会使用 Linux 编辑器 vim 吗?

在 Windows、Linux 和 Mac 上查看 Wi-Fi 密码

linux 隐藏你的 crontab 后门 - 简书

Linux 定时任务详解 - Tr0y's Blog

linux 的 TCP 连接数量最大不能超过 65535 个吗,那服务器是如何应对百万千万的并发的?_一口 Linux 的博客 - CSDN 博客_tcp 连接数多少正常

万字长文 + 28 张图,一次性说清楚 TCP,运维必藏

为什么 p2p 模式的 tunnel 底层通常用 udp 而不是 tcp?

记一次服务器被入侵挖矿 - tlanyan

shell 判断一个变量是否为空方法总结 - 腾讯云开发者社区 - 腾讯云

系统安装包管理工具 | Escape

编译代码时动态地链接库 - 51CTO.COM

甲骨文 Oracle Cloud 添加新端口开放的方法 - WirelessLink 社区

腾讯云 Ubuntu 添加 swap 分区的方法_弓弧名家_玄真君的博客 - CSDN 博客

Oracle 开放全部端口并关闭防火墙 - 清~ 幽殇

谁再说不熟悉 Linux 命令, 就把这个给他扔过去!

即插即用,运维工程师必会正则表达式大全

Shell脚本编写及常见面试题

Samba 文件共享服务器

到底一台服务器上最多能创建多少个 TCP 连接 | plantegg

SSH 密钥登录 - SSH 教程 - 网道

在 Bash 中进行 encodeURIComponent/decodeURIComponent | Harttle Land

使用 Shell 脚本来处理 JSON - Tom CzHen's Blog

Docker

「Docker」 - 保存镜像 - 知乎

终于可以像使用 Docker 一样丝滑地使用 Containerd 了!

私有镜像仓库选型:Harbor VS Quay - 乐金明的博客 | Robin Blog

exec 与 entrypoint 使用脚本 | Mr.Cheng

Dockerfile 中的 CMD 与 ENTRYPOINT

使用 Docker 配置 MySQL 主从数据库 - 墨天轮

Alpine vs Distroless vs Busybox – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

再见,Docker!

docker save 与 docker export 的区别 - jingsam

如何优雅的关闭容器

docker 储存之 tmpfs 、bind-mounts、volume | 陌小路的个人博客

Dockerfile 中 VOLUME 与 docker -v 的区别是什么 - 开发技术 - 亿速云

理解 docker 容器的退出码 | Vermouth | 博客 | docker | k8s | python | go | 开发

【Docker 那些事儿】容器监控系统,来自 Docker 的暴击_飞向星的客机的博客 - CSDN 博客

【云原生】Docker 镜像详细讲解_微枫 Micromaple 的博客 - CSDN 博客_registry-mirrors

【云原生】Helm 架构和基础语法详解

CMD 和 Entrypoint 命令使用变量的用法

实时查看容器日志 - 苏洋博客

Traefik 2 使用指南,愉悦的开发体验 - 苏洋博客

为你的 Python 应用选择一个最好的 Docker 映像 | 亚马逊 AWS 官方博客

【云原生】镜像构建实战操作(Dockerfile)

Docker Compose 中的 links 和 depends_on 的区别 - 编程知识 - 白鹭情

Python

Pipenv:新一代Python项目环境与依赖管理工具 - 知乎

Python list 列表实现栈和队列

Python 各种排序 | Lesley's blog

Python 中使用 dateutil 模块解析时间 - SegmentFault 思否

一个小破网站,居然比 Python 官网还牛逼

Python 打包 exe 的王炸 - Nuitka

Django - - 基础 - - Django ORM 常用查询语法及进阶

[Python] 小知識:== 和 is 的差異 - Clay-Technology World

Window

批处理中分割字符串 | 网络进行时

Windows 批处理基础命令学习 - 简书

在Windows上设置WireGuard

Windows LTSC、LTSB、Server 安装 Windows Store 应用商店

windows 重启 rdpclip.exe 的脚本

中间件

Nginx 中的 Rewrite 的重定向配置与实践

RabbitMQ 的监控

RabbitMq 最全的性能调优笔记 - SegmentFault 思否

为什么不建议生产用 Redis 主从模式?

高性能消息中间件——NATS

详解:Nginx 反代实现 Kibana 登录认证功能

分布式系统关注点:仅需这一篇,吃透 “负载均衡” 妥妥的

仅需这一篇,妥妥的吃透” 负载均衡”

基于 nginx 实现上游服务器动态自动上下线——不需 reload

Nginx 学习书单整理

最常见的日志收集架构(ELK Stack)

分布式之 elk 日志架构的演进

CAT 3.0 开源发布,支持多语言客户端及多项性能提升

Kafka 如何做到 1 秒处理 1500 万条消息?

Grafana 与 Kibana

ELK 日志系统之通用应用程序日志接入方案

ELK 简易 Nginx 日志系统搭建: ElasticSearch+Kibana+Filebeat

记一次 Redis 连接池问题引发的 RST

把 Redis 当作队列来用,你好大的胆子……

Redis 最佳实践:业务层面和运维层面优化

Redis 为什么变慢了?常见延迟问题定位与分析

好饭不怕晚,扒一下 Redis 配置文件的底 Ku

rabbitmq 集群搭建以及万级并发下的性能调优

别再问我 Redis 内存满了该怎么办了

Nginx 状态监控及日志分析

uWSGI 的安装及配置详解

uwsgi 异常服务器内存 cpu 爆满优化思路

Uwsgi 内存占用过多 - 简书

Nginx 的 limit 模块

Nginx 内置模块简介

Redis 忽然变慢了如何排查并解决?_redis_码哥字节_InfoQ 写作社区

领导:谁再用 redis 过期监听实现关闭订单,立马滚蛋!

Nginx 限制 IP 访问频率以及白名单配置_问轩博客

Nginx $remote_addr 和 $proxy_add_x_forwarded_for 变量详解

Caddy 部署实践

一文搞定 Nginx 限流

数据库

SqlServer 将数据库中的表复制到另一个数据库_MsSql_脚本之家

SQL Server 数据库同步,订阅、发布、复制、跨服务器

sql server 无法删除本地发布 | 辉克's Blog

SQLite全文检索

SQL 重复记录查询的几种方法 - 简书

SQL SERVER 使用订阅发布同步数据库(转)

Mysql 查看用户连接数配置及每个 IP 的请求情况 - 墨天轮

优化 SQL 的 21 条方案

SQL Server 连接时好时坏的奇怪问题

MS SQL 执行大脚本文件时,提示 “内存不足” 的解决办法 - 阿里云开发者社区

防火墙-iptables

iptables 常用规则:屏蔽 IP 地址、禁用 ping、协议设置、NAT 与转发、负载平衡、自定义链

防火墙 iptables 企业防火墙之 iptables

Linux 防火墙 ufw 简介

在 Ubuntu 中用 UFW 配置防火墙

在 Ubuntu20.04 上怎样使用 UFW 配置防火墙 - 技术库存网

监控类

开箱即用的 Prometheus 告警规则集

prometheus☞搭建 | zyh

docker 部署 Prometheus 监控服务器及容器并发送告警 | chris'wang

PromQL 常用命令 | LRF 成长记

prometheus 中使用 python 手写 webhook 完成告警

持续集成CI/CD

GitHub Actions 的应用场景 | 记录干杯

GithubActions · Mr.li's Blog

工具类

GitHub 中的开源网络广告杀手,十分钟快速提升网络性能

SSH-Auditor:一款 SHH 弱密码探测工具

别再找了,Github 热门开源富文本编辑器,最实用的都在这里了 - srcmini

我最喜欢的 CLI 工具

推荐几款 Redis 可视化工具

内网代理工具与检测方法研究

环境篇:数据同步工具 DataX

全能系统监控工具 dstat

常用 Web 安全扫描工具合集

给你一款利器!轻松生成 Nginx 配置文件

教程类

Centos7 搭建神器 openvpn | 运维随笔

搭建 umami 收集个人网站统计数据 | Reorx’s Forge

openvpn安装教程

基于 gitea+drone 完成小团队的 CI/CD - 德国粗茶淡饭

将颜色应用于交替行或列

VMware Workstation 全系列合集 精简安装注册版 支持 SLIC2.6、MSDM、OSX 更新 16.2.3_虚拟机讨论区_安全区 卡饭论坛 - 互助分享 - 大气谦和!

在 OpenVPN 上启用 AD+Google Authenticator 认证 | 运维烂笔头

Github 进行 fork 后如何与原仓库同步:重新 fork 很省事,但不如反复练习版本合并 · Issue #67 · selfteaching/the-craft-of-selfteaching

卧槽,VPN 又断开了!!- 阿里云开发者社区

Grafana Loki 学习之踩坑记

zerotier 的 planet 服务器(根服务器)的搭建踩坑记。无需 zerotier 官网账号。

阿里云 qcow2 镜像转 vmdk,导入 ESXi - 唐际忠的博客

Caddy 入门 – 又见杜梨树

【Caddy2】最新 Caddy2 配置文件解析 - Billyme 的博客

Web 服务器 Caddy 2 | Haven200

手把手教你打造高效的 Kubernetes 命令行终端

Keras 作者:给软件开发者的 33 条黄金法则

超详细的网络抓包神器 Tcpdump 使用指南

使用 fail2ban 和 FirewallD 黑名单保护你的系统

linux 下 mysql 数据库单向同步配置方法分享 (Mysql)

MySQL 快速删除大量数据(千万级别)的几种实践方案

GitHub 上的优质 Linux 开源项目,真滴牛逼!

WireGuard 教程:使用 Netmaker 来管理 WireGuard 的配置 – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

Tailscale 基础教程:Headscale 的部署方法和使用教程 – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

Nebula Graph 的 Ansible 实践

改进你的 Ansible 剧本的 4 行代码

Caddy 2 快速简单安装配置教程 – 高玩梁的博客

切换至 Caddy2 | 某不科学的博客

Caddy2 简明教程 - bleem

树莓派安装 OpenWrt 突破校园网限制 | Asttear's Blog

OpenVPN 路由设置 – 凤曦的小窝

个性化编译 LEDE 固件

盘点各种 Windows/Office 激活工具

[VirtualBox] 1、NAT 模式下端口映射

VirtualBox 虚拟机安装 openwrt 供本机使用

NUC 折腾笔记 - 安装 ESXi 7 - 苏洋博客

锐捷、赛尔认证 MentoHUST - Ubuntu 中文

How Do I Use A Client Certificate And Private Key From The IOS Keychain? | OpenVPN

比特记事簿: 笔记: 使用电信 TR069 内网架设 WireGuard 隧道异地组网

利用 GitHub API 获取最新 Releases 的版本号 | 这是只兔子

docsify - 生成文档网站简单使用教程 - SegmentFault 思否

【干货】Chrome 插件 (扩展) 开发全攻略 - 好记的博客

一看就会的 GitHub 骚操作,让你看上去像一位开源大佬

【计算机网络】了解内网、外网、宽带、带宽、流量、网速_墩墩分墩 - CSDN 博客

mac-ssh 配置 | Sail

如何科学管理你的密码

VirtualBox NAT 端口映射实现宿主机与虚拟机相互通信 | Shao Guoliang 的博客

CentOS7 配置网卡为静态 IP,如果你还学不会那真的没有办法了!

laisky-blog: 近期折腾 tailscale 的一些心得

使用 acme.sh 给 Nginx 安装 Let’ s Encrypt 提供的免费 SSL 证书 · Ruby China

acme 申请 Let’s Encrypt 泛域名 SSL 证书

从 nginx 迁移到 caddy

使用 Caddy 替代 Nginx,全站升级 https,配置更加简单 - Diamond-Blog

http.proxy - Caddy 中文文档

动手撸个 Caddy(二)| Caddy 命令行参数最全教程 | 飞雪无情的总结

Caddy | 学习笔记 - ijayer

Caddy 代理 SpringBoot Fatjar 应用上传静态资源

使用 graylog3.0 收集 open××× 日志进行审计_年轻人,少吐槽,多搬砖的技术博客_51CTO 博客

提高国内访问 github 速度的 9 种方法! - SegmentFault 思否

VM16 安装 macOS 全网最详细

2022 目前三种有效加速国内 Github

How to install MariaDB on Alpine Linux | LibreByte

局域网内电脑 - ipad 文件共享的三种方法 | 岚

多机共享键鼠软件横向测评 - 尚弟的小笔记

VLOG | ESXI 如何升级到最新版,无论是 6.5 还是 6.7 版本都可以顺滑升级。 – Vedio Talk - VLOG、科技、生活、乐分享

远程修改 ESXi 6.7 管理 IP 地址 - 腾讯云开发者社区 - 腾讯云

几乎不要钱自制远程 PLC 路由器方案

traefik 简易入门 | 个人服务器运维指南 | 山月行

更完善的 Docker + Traefik 使用方案 - 苏洋博客

MicroSD·TF 卡终极探秘 ·MLC 颗粒之谜 1 三星篇_microSD 存储卡_什么值得买

macOS 绕过公证和应用签名方法 - 走客

MiscSecNotes / 内网端口转发及穿透. md at master · JnuSimba/MiscSecNotes

我有特别的 DNS 配置和使用技巧 | Sukka's Blog

SEO:初学者完整指南

通过 OpenVPN 实现流量审计

OpenVPN-HOWTO

OpenVPN Server · Devops Roadmap

Linux 运维必备的 13 款实用工具, 拿好了~

linux 平台下 Tomcat 的安装与优化

Linux 运维跳槽必备的 40 道面试精华题

Bash 脚本进阶,经典用法及其案例 - alonghub - 博客园

推荐几个非常不错的富文本编辑器 - 走看看

在 JS 文件中加载 JS 文件的方法 - 月光博客

#JavaScript 根据需要动态加载脚本并设置自定义参数

笔记本电脑 BIOS 修改及刷写教程

跨平台加密 DNS 和广告过滤 personalDNSfilter · LinuxTOY

AdGuard Home 安装及使用指北

通过 Amazon S3 协议挂载 OSS

记一次云主机如何挂载对象存储

(续)acme.sh 脚本使用新 cloudflare api 令牌申请证书 - 世界你好

本文档发布于https://mrdoc.fun

-

+

首頁

Centos7 搭建神器 openvpn | 运维随笔

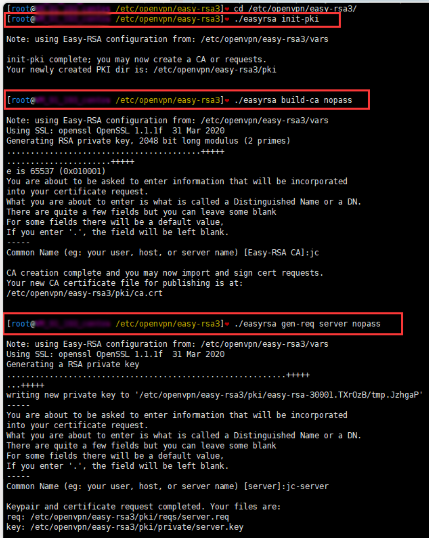

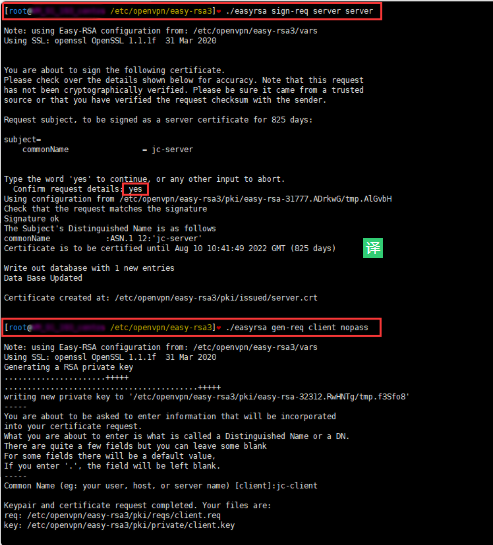

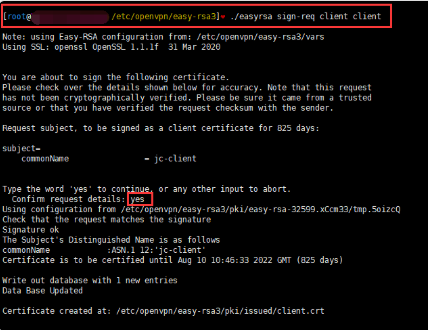

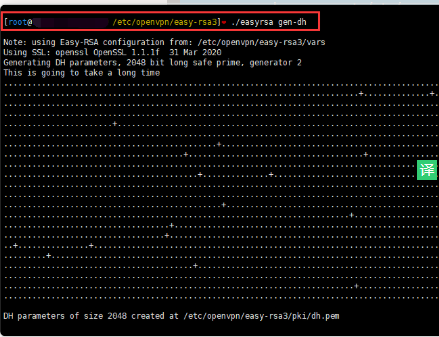

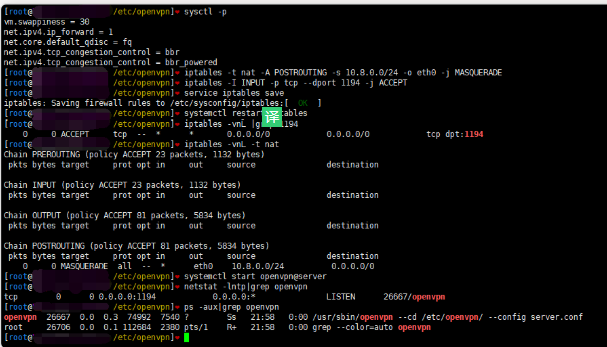

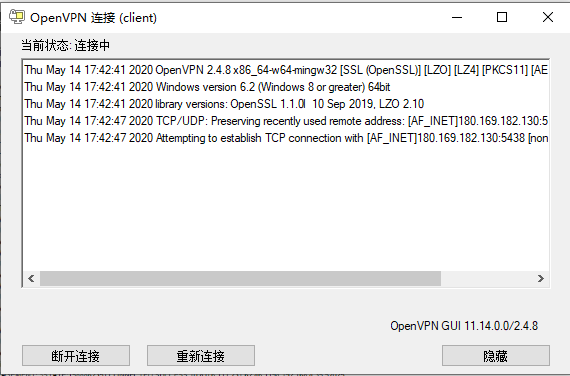

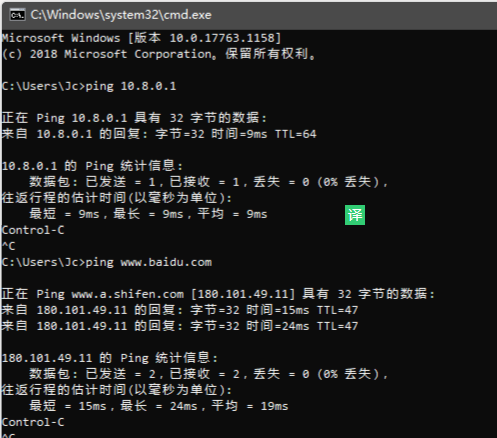

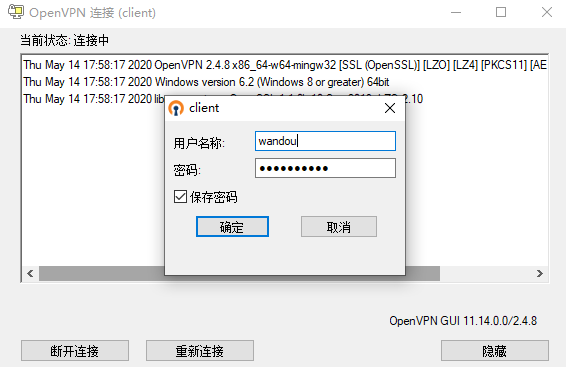

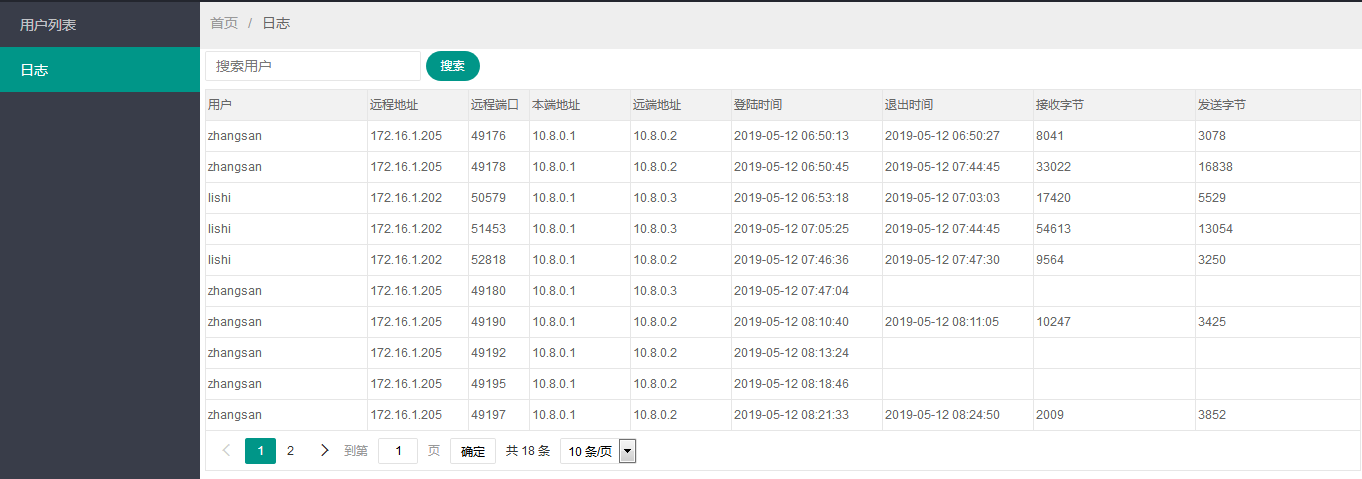

> 本文由 [简悦 SimpRead](http://ksria.com/simpread/) 转码, 原文地址 [wandouduoduo.github.io](https://wandouduoduo.github.io/articles/decac6ef.html) Centos7 搭建神器 openvpn -------------------- 发表于 2020-02-12 | 更新于 2020-12-11 | 分类于 [运维技术](https://wandouduoduo.github.io/categories/%E8%BF%90%E7%BB%B4%E6%8A%80%E6%9C%AF/) > [服务部署](https://wandouduoduo.github.io/categories/%E8%BF%90%E7%BB%B4%E6%8A%80%E6%9C%AF/%E6%9C%8D%E5%8A%A1%E9%83%A8%E7%BD%B2/) | 阅读次数: 本文字数: 43k | 阅读时长 ≈ 39 分钟 sr-annote { all: unset; } [](#目的 "目的")目的 -------------- OpenVPN 是一个开源的应用程序,它允许您通过公共互联网创建一个安全的专用网络。OpenVPN 实现一个虚拟专用网(VPN)来创建一个安全连接。OpenVPN 使用 OpenSSL 库提供加密,它提供了几种身份验证机制,如基于证书的、预共享密钥和用户名 / 密码身份验证。本文详细介绍了 OpenVPN 搭建过程,并利用 pam_sqlite3 插件实现用户认证;通过 openvpn_web 进行用户管理与日志系统。 [](#环境 "环境")**环境** ------------------ 服务端:CentOS7.x 客户端:Windows10 [](#服务端安装 "服务端安装")服务端安装 ----------------------- ### [](#安装openvpn "安装openvpn")安装 openvpn ``` #临时关闭selinux setenforce 0 #配置文件永久关闭 修改/etc/selinux/config 文件 SELINUX=disabled #添加epel yum源 wget -O /etc/yum.repos.d/epel-7.repo http://mirrors.aliyun.com/repo/epel-7.repo #yum安装包 yum install openvpn -y ``` ### [](#配置EasyRSA "配置EasyRSA")**配置 EasyRSA** ``` #下载EasyRSA 3.0.7 cd /opt/ wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.7/EasyRSA-3.0.7.tgz tar xf EasyRSA-3.0.7.tgz cp -r easyRSA-3.0.7/ /etc/openvpn/easy-rsa3 cp /etc/openvpn/easy-rsa3/vars.example /etc/openvpn/easy-rsa3/vars ``` ### [](#创建相关证书和秘钥 "创建相关证书和秘钥")**创建相关证书和秘钥** ``` cd /etc/openvpn/easy-rsa3/ #初始化目录 ./easyrsa init-pki #创建根证书 #nopass 参数表示不加密;也可以不加此参数,那就需要输入密码短语 ./easyrsa build-ca nopass #创建服务端秘钥 ./easyrsa gen-req server nopass ```  ``` #给服务端证书签名,这里要输入yes才能完成 ./easyrsa sign-req server server ##创建客户端秘钥 ./easyrsa gen-req client nopass ```  ``` #给客户端证书签名,这里要输入yes才能完成 ./easyrsa sign-req client client ```  ``` #创建Diffie-Hellman ./easyrsa gen-dh #创建TLS认证密钥 openvpn --genkey --secret /etc/openvpn/ta.key ```  ### [](#拷贝证书到目录 "拷贝证书到目录")**拷贝证书到目录** ``` #目录自定义,配置文件中要用到 /etc/openvpn/easy-rsa3/pki/ cp ca.crt dh.pem /etc/openvpn/ cp private/server.key issued/server.crt /etc/openvpn/server/ cp private/client.key issued/client.crt /etc/openvpn/client/ ``` ### [](#编辑配置文件 "编辑配置文件")**编辑配置文件** ``` cd /etc/openvpn/ cp /usr/share/doc/openvpn-2.4.8/sample/sample-config-files/server.conf ./ vim server.conf #监听本机ip地址 local 0.0.0.0 #监控本机端口号 port 1194 #指定采用的传输协议,可以选择tcp或udp proto tcp #指定创建的通信隧道类型,可选tun或tap dev tun #指定CA证书的文件路径 ca /etc/openvpn/ca.crt #指定服务器端的证书文件路径 cert /etc/openvpn/server/server.crt #指定服务器端的私钥文件路径 key /etc/openvpn/server/server.key #指定迪菲赫尔曼参数的文件路径 dh /etc/openvpn/dh.pem #指定虚拟局域网占用的IP地址段和子网掩码,此处配置的服务器自身占用.1的ip地址 server 10.8.0.0 255.255.255.0 #服务器自动给客户端分配IP后,客户端下次连接时,仍然采用上次的IP地址(第一次分配的IP保存在ipp.txt中,下一次分配其中保存的IP)。 ifconfig-pool-persist ipp.txt #自动推送客户端上的网关及DHCP push "redirect-gateway def1 bypass-dhcp" #OpenVPN的DHCP功能为客户端提供指定的 DNS、WINS 等 push "dhcp-option DNS 114.114.114.114" #允许客户端与客户端相连接,默认情况下客户端只能与服务器相连接 client-to-client #每10秒ping一次,连接超时时间设为120秒 keepalive 10 120 #开启TLS-auth,使用ta.key防御攻击。服务器端的第二个参数值为0,客户端的为1。 tls-auth /etc/openvpn/ta.key 0 #加密认证算法 cipher AES-256-CBC auth SHA512 tls-version-min 1.2 tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA #使用lzo压缩的通讯,服务端和客户端都必须配置 comp-lzo compress "lz4" #最大连接用户 max-clients 100 #定义运行的用户和组 user openvpn group openvpn #重启时仍保留一些状态 persist-key persist-tun #输出短日志,每分钟刷新一次,以显示当前的客户端 status /var/log/openvpn-status.log #日志保存路径 log /var/log/openvpn.log log-append /var/log/openvpn.log #指定日志文件的记录详细级别,可选0-9,等级越高日志内容越详细 verb 4 #相同信息的数量,如果连续出现 20 条相同的信息,将不记录到日志中 mute 20 ``` ### [](#配置系统转发和开放端口,云服务器记得安全组要开放对应端口 "配置系统转发和开放端口,云服务器记得安全组要开放对应端口")**配置系统转发和开放端口,云服务器记得安全组要开放对应端口** ``` #修改文件目录权限 chown root.openvpn /etc/openvpn/* -R #/etc/sysctl.conf 配置文件中添加 net.ipv4.ip_forward=1 #生效 sysctl -p #iptables iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE iptables -I INPUT -p tcp --dport 1194 -j ACCEPT #保存规则并重启 service iptables save systemctl restart iptables ``` ### [](#启动openvpn服务 "启动openvpn服务")**启动 openvpn 服务** ``` #启动openvpn服务 systemctl start openvpn@server #确认服务进程是否存在 netstat -nap|grep openvpn ps -ef|grep openvpn ```  [](#win10客户端连接测试 "win10客户端连接测试")**win10 客户端连接测试** ------------------------------------------------- ### [](#下载客户端 "下载客户端:")**下载客户端:** [openvpn-install-2.4.8-I602-Win10.exe](https://ossjc-1252545319.cos.ap-shanghai.myqcloud.com/other/Software/openvpn/openvpn-install-2.4.8-I602-Win10.exe) ### [](#证书配置 "证书配置")**证书配置** 把 ca.crt、client.crt、client.key、ta.key 4 个文件放到软件安装目录下 \ OpenVPN\config ### [](#编辑配置文件-1 "编辑配置文件")编辑配置文件 新建文件 client.ovpn, 把下面的参数粘贴到里面 ``` #客户端配置文件 client dev tun proto tcp remote 你的服务器ip/域名 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert client.crt key client.key ns-cert-type server tls-auth ta.key 1 cipher AES-256-CBC auth SHA512 tls-version-min 1.2 tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA auth-nocache verb 4 comp-lzo compress "lz4" ``` ### [](#启动OpenVPN-GUI软件 "启动OpenVPN GUI软件")**启动 OpenVPN GUI 软件**   ### [](#连通性和上网测试 "连通性和上网测试")**连通性和上网测试**   [](#密码认证 "密码认证")密码认证 -------------------- **基于证书的认证方式已经完成了,但是有些老铁想要用用户名和密码来认证,那要怎么做呢?下面介绍基于用户密码的认证方式** **在证书认证的基础上修改 openvpn 配置** ### [](#修改服务端-server-conf配置文件 "修改服务端 server.conf配置文件")**修改服务端 server.conf 配置文件** ``` #添加几个参数 #客户端不进行证书认证,如果不加将实现证书和用户密码双重认证 client-cert-not-required #用户和密码验证脚本 auth-user-pass-verify /etc/openvpn/checkpsw.sh via-env #使用用户名密码登录认证 username-as-common-name #脚本安全级别 script-security 3 ``` ### [](#创建脚本和用户密码文件 "创建脚本和用户密码文件")**创建脚本和用户密码文件** ``` #脚本 vim /etc/openvpn/checkpsw.sh #!/bin/bash ############################################# # checkpsw.sh (C) 2004 Mathias Sundman <mathias@openvpn.se> # # This script will authenticate OpenVPN users against # a plain text file. The passfile should simply contain # one row per user with the username first followed by # one or more space(s) or tab(s) and then the password. PASSFILE="/etc/openvpn/psw-file" LOG_FILE="/var/log/openvpn-password.log" TIME_STAMP=`date "+%Y-%m-%d %T"` ############################################# if [ ! -r "${PASSFILE}" ]; then echo "${TIME_STAMP}: Could not open password file \"${PASSFILE}\" for reading." >> ${LOG_FILE} exit 1 fi CORRECT_PASSWORD=`awk '!/^;/&&!/^#/&&$1=="'${username}'"{print $2;exit}' ${PASSFILE}` if [ "${CORRECT_PASSWORD}" = "" ]; then echo "${TIME_STAMP}: User does not exist: username=\"${username}\", password=\"${password}\"." >> ${LOG_FILE} exit 1 fi if [ "${password}" = "${CORRECT_PASSWORD}" ]; then echo "${TIME_STAMP}: Successful authentication: username=\"${username}\"." >> ${LOG_FILE} exit 0 fi echo "${TIME_STAMP}: Incorrect password: username=\"${username}\", password=\"${password}\"." >> ${LOG_FILE} exit 1 #增加执行权限 chmod +x /etc/openvpn/checkpsw.sh #用户密码文件,格式:一行对应一个用户 vim psw-file wandou 123456 duoduo 456789 #修改权限 chmod 777 psw-file chown root.openvpn /etc/openvpn/* -R #重启openvpn服务 systemctl restart openvpn@server ``` ### [](#win10-客户端配置文件修改 "win10 客户端配置文件修改")**win10 客户端配置文件修改** ``` #注释掉 ;cert client.crt ;key client.key #添加上 auth-user-pass ```  [](#管理界面安装 "管理界面安装")管理界面安装 -------------------------- ### [](#下载pam-sqlite3并安装 "下载pam_sqlite3并安装")下载 pam_sqlite3 并安装 ``` git clone https://gitee.com/lang13002/pam_sqlite3.git cd pam_sqlite3 make && make install ``` ### [](#添加pam认证文件 "添加pam认证文件")添加 pam 认证文件 ``` # vim /etc/pam.d/openvpn auth required pam_sqlite3.so db=/etc/openvpn/openvpn.db table=t_user user=username passwd=password expire=expire crypt=1 account required pam_sqlite3.so db=/etc/openvpn/openvpn.db table=t_user user=username passwd=password expire=expire crypt=1 ``` ### [](#创建sqlite3数据库文件 "创建sqlite3数据库文件")创建 sqlite3 数据库文件 ``` # sqlite3 /etc/openvpn/openvpn.db sqlite> create table t_user ( username text not null, password text not null, active int, expire text ); sqlite> .quit ``` ### [](#在服务端配置添加认证插件 "在服务端配置添加认证插件")在服务端配置添加认证插件 **生成插件** 因为用 yum 安装默认是没有插件的,所以需要用源码先生成插件。有了这个插件 openvpn 才能用数据库来管理 ``` # 安装依赖组件,如果不安装会报错 yum install lzo-devel # 下载源码包 wget https://files01.tchspt.com/temp/openvpn-2.4.9.tar.gz # 解压 tar -xzvf openvpn-2.4.9.tar.gz # 插件生成 cd openvpn-2.4.9 ./configure cd src/plugins/auth-pam/ make -j4 cd .libs/ cp openvpn-plugin-auth-pam.so /etc/openvpn/ ``` 在 openvpn 的服务器配置中添加下面配置 ``` verify-client-cert none username-as-common-name plugin /etc/openvpn/openvpn-plugin-auth-pam.so openvpn ``` ### [](#安装依赖 "安装依赖")安装依赖 ``` pip2 install peewee tornado==5.1.1 ``` ### [](#下载openvpn-web "下载openvpn-web")下载 openvpn-web ``` git clone https://gitee.com/lang13002/openvpn_web.git ``` ### [](#创建相应的数据库表 "创建相应的数据库表")创建相应的数据库表 ``` # sqlite3 /etc/openvpn/openvpn.db sqlite> .read openvpn_web/model/openvpn.sql ``` ### [](#OpenVPN运行脚本写日志 "OpenVPN运行脚本写日志")OpenVPN 运行脚本写日志 服务端配置添加运行脚本 ``` script-security 2 client-connect /etc/openvpn/server/connect.py client-disconnect /etc/openvpn/server/disconnect.py ``` connect.py ``` #!/usr/bin/python import os import time import sqlite3 username = os.environ['common_name'] trusted_ip = os.environ['trusted_ip'] trusted_port = os.environ['trusted_port'] local = os.environ['ifconfig_local'] remote = os.environ['ifconfig_pool_remote_ip'] timeunix= os.environ['time_unix'] logintime = time.strftime("%Y-%m-%d %H:%M:%S", time.localtime(time.time())) conn = sqlite3.connect("/etc/openvpn/openvpn.db") cursor = conn.cursor() query = "insert into t_logs(username, timeunix, trusted_ip, trusted_port, local, remote, logintime) values('%s','%s', '%s', '%s', '%s', '%s', '%s')" % (username, timeunix, trusted_ip, trusted_port, local, remote, logintime) cursor.execute(query) conn.commit() conn.close() ``` disconnect.py ``` #!/usr/bin/python import os import time import sqlite3 username = os.environ['common_name'] trusted_ip = os.environ['trusted_ip'] received = os.environ['bytes_received'] sent = os.environ['bytes_sent'] logouttime = time.strftime("%Y-%m-%d %H:%M:%S", time.localtime(time.time())) conn = sqlite3.connect("/etc/openvpn/openvpn.db") cursor = conn.cursor() query = "update t_logs set logouttime='%s', received='%s', sent= '%s' where username = '%s' and trusted_ip = '%s'" % (logouttime, received, sent, username, trusted_ip) cursor.execute(query) conn.commit() conn.close() ``` ### [](#启动服务 "启动服务")启动服务 ### [](#管理界面 "管理界面")管理界面   [](#自定义路由配置 "自定义路由配置")自定义路由配置 ----------------------------- 通常 openvpn 部署好以后,客户端连接 VPN 后会被配置一些路由,其客户端的路由会被修改为所有的流量都通过 VPN 来传输。但有时候,我们需要客户端的某些 IP 走 VPN 或者本地网关。这里有两种方法进行 openvpn 的路由配置 ### [](#第一种方法:-客户端进行配置 "第一种方法: 客户端进行配置")第一种方法: 客户端进行配置 在配置文件下增加如下内容: ``` route-nopull # 客户端连接openvpn后 不从服务端获取路由 max-routes 1000 # 设置路由的最大条数,默认是100,这里可以根据需求修改 route 192.168.0.0 255.255.255.0 net_gateway # 使192.168.0.0/24网段,不走vpn网关 route 192.168.1.0 255.255.255.0 vpn_gateway # 使192.168.1.0/24网段,走vpn网关 ``` 注意: 如果配置中有 `redirect-gateway def1` 则需要先移除 添加`vpn_gateway`参数使部分 IP 访问走 OpenVPN 出去。`net_gateway`和 `vpn_gateway` 相反, 他表示在默认全部走 OpenVPN , 强行指定部分 IP 访问不通过 OpenVPN 出去。 ### [](#第二种方法:-在服务端进行配置 "第二种方法: 在服务端进行配置")第二种方法: 在服务端进行配置 服务端和客户端的配置略有不同 ``` push "route 192.168.0.0 255.255.255.0 net_gateway" # 将引号中的路由推送到客户端 push "route 192.168.1.0 255.255.255.0 vpn_gateway" # 将引号中的路由推送到客户端 ``` 注意: 如果配置中有 `redirect-gateway` 则需要先移除 配置完成后,需要重启 openvpn 服务。 两种方法选取其一即可。 ------------- 本文结束感谢您的阅读 -------------

Jonny

2022年6月1日 11:52

848

0 条评论

转发

收藏文檔

上一篇

下一篇

手机扫码

複製鏈接

手机扫一扫转发分享

複製鏈接

如遇文档失效,可评论告知,便后续更新!

【腾讯云】2核2G云服务器新老同享 99元/年,续费同价

【阿里云】2核2G云服务器新老同享 99元/年,续费同价(不要✓自动续费)

【腾讯云】2核2G云服务器新老同享 99元/年,续费同价

【阿里云】2核2G云服务器新老同享 99元/年,续费同价(不要✓自动续费)

Markdown文件

Word文件

PDF文档

PDF文档(打印)

分享

鏈接

類型

密碼

更新密碼

有效期