技术文档收录

ASCII

Tcpdump

IPV4保留地址段

深入理解以太网网线原理 - 三帛的世界

白话 OSI 七层网络模型

Linux

WireGuard 一键安装脚本 | 秋水逸冰

SSH Config 那些你所知道和不知道的事 | Deepzz's Blog

Linux 让终端走代理的几种方法

ubuntu 20.04 server 版设置静态 IP 地址 - 链滴

Linux 挂载 Windows 共享磁盘的方法 - 技术学堂

将 SMB/CIFS 网络硬盘永久的挂载到 Ubuntu 上 - 简书

linux 获取当前脚本的绝对路径 | aimuke

[Linux] Linux 使用 / dev/urandom 生成随机数 - piaohua's blog

Linux 生成随机数的多种方法 | Just Do It

Linux 的 Centos7 版本下忘记 root 或者普通用户密码怎么办?

Git 强制拉取覆盖本地

SSH 安全加固指南 - FreeBuf 网络安全行业门户

Linux 系统安全强化指南 - FreeBuf 网络安全行业门户

Linux 入侵排查 - FreeBuf 网络安全行业门户

sshd_config 配置详解 - 简书

SSH 权限详解 - SegmentFault 思否

CentOS 安装 node.js 环境 - SegmentFault 思否

如何在 CentOS 7 上安装 Node.js 和 npm | myfreax

几款 ping tcping 工具总结

OpenVpn 搭建教程 | Jesse's home

openvpn 一键安装脚本 - 那片云

OpenVPN 解决 每小时断线一次 - 爱开源

OpenVPN 路由设置 – 凤曦的小窝

OpenVPN 设置非全局代理 - 镜子的记录簿

TinyProxy 使用帮助 - 简书

Ubuntu 下使用 TinyProxy 搭建代理 HTTP 服务器_Linux_运维开发网_运维开发技术经验分享

Linux 软件包管理工具 Snap 常用命令 - 简书

linux systemd 参数详解

Systemd 入门教程:命令篇 - 阮一峰的网络日志

记一次 Linux 木马清除过程

rtty:在任何地方通过 Web 访问您的终端

02 . Ansible 高级用法 (运维开发篇)

终于搞懂了服务器为啥产生大量的 TIME_WAIT!

巧妙的 Linux 命令,再来 6 个!

77% 的 Linux 运维都不懂的内核问题,这篇全告诉你了

运维工程师必备:请收好 Linux 网络命令集锦

一份阿里员工的 Java 问题排查工具单

肝了 15000 字性能调优系列专题(JVM、MySQL、Nginx and Tomcat),看不完先收

作业调度算法(FCFS,SJF,优先级调度,时间片轮转,多级反馈队列) | The Blog Of WaiterXiaoYY

看了这篇还不会 Linux 性能分析和优化,你来打我

2019 运维技能风向标

更安全的 rm 命令,保护重要数据

求你了,别再纠结线程池大小了!

Linux sudo 详解 | 失落的乐章

重启大法好!线上常见问题排查手册

sudo 使用 - 笨鸟教程的博客 | BY BenderFly

shell 在手分析服务器日志不愁? - SegmentFault 思否

sudo 与 visudo 的超细用法说明_陈发哥 007 的技术博客_51CTO 博客

ESXI 下无损扩展 Linux 硬盘空间 | Naonao Blog

Linux 学习记录:su 和 sudo | Juntao Tan 的个人博客

使用者身份切换 | Linux 系统教程(笔记)

你会使用 Linux 编辑器 vim 吗?

在 Windows、Linux 和 Mac 上查看 Wi-Fi 密码

linux 隐藏你的 crontab 后门 - 简书

Linux 定时任务详解 - Tr0y's Blog

linux 的 TCP 连接数量最大不能超过 65535 个吗,那服务器是如何应对百万千万的并发的?_一口 Linux 的博客 - CSDN 博客_tcp 连接数多少正常

万字长文 + 28 张图,一次性说清楚 TCP,运维必藏

为什么 p2p 模式的 tunnel 底层通常用 udp 而不是 tcp?

记一次服务器被入侵挖矿 - tlanyan

shell 判断一个变量是否为空方法总结 - 腾讯云开发者社区 - 腾讯云

系统安装包管理工具 | Escape

编译代码时动态地链接库 - 51CTO.COM

甲骨文 Oracle Cloud 添加新端口开放的方法 - WirelessLink 社区

腾讯云 Ubuntu 添加 swap 分区的方法_弓弧名家_玄真君的博客 - CSDN 博客

Oracle 开放全部端口并关闭防火墙 - 清~ 幽殇

谁再说不熟悉 Linux 命令, 就把这个给他扔过去!

即插即用,运维工程师必会正则表达式大全

Shell脚本编写及常见面试题

Samba 文件共享服务器

到底一台服务器上最多能创建多少个 TCP 连接 | plantegg

SSH 密钥登录 - SSH 教程 - 网道

在 Bash 中进行 encodeURIComponent/decodeURIComponent | Harttle Land

使用 Shell 脚本来处理 JSON - Tom CzHen's Blog

Docker

「Docker」 - 保存镜像 - 知乎

终于可以像使用 Docker 一样丝滑地使用 Containerd 了!

私有镜像仓库选型:Harbor VS Quay - 乐金明的博客 | Robin Blog

exec 与 entrypoint 使用脚本 | Mr.Cheng

Dockerfile 中的 CMD 与 ENTRYPOINT

使用 Docker 配置 MySQL 主从数据库 - 墨天轮

Alpine vs Distroless vs Busybox – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

再见,Docker!

docker save 与 docker export 的区别 - jingsam

如何优雅的关闭容器

docker 储存之 tmpfs 、bind-mounts、volume | 陌小路的个人博客

Dockerfile 中 VOLUME 与 docker -v 的区别是什么 - 开发技术 - 亿速云

理解 docker 容器的退出码 | Vermouth | 博客 | docker | k8s | python | go | 开发

【Docker 那些事儿】容器监控系统,来自 Docker 的暴击_飞向星的客机的博客 - CSDN 博客

【云原生】Docker 镜像详细讲解_微枫 Micromaple 的博客 - CSDN 博客_registry-mirrors

【云原生】Helm 架构和基础语法详解

CMD 和 Entrypoint 命令使用变量的用法

实时查看容器日志 - 苏洋博客

Traefik 2 使用指南,愉悦的开发体验 - 苏洋博客

为你的 Python 应用选择一个最好的 Docker 映像 | 亚马逊 AWS 官方博客

【云原生】镜像构建实战操作(Dockerfile)

Docker Compose 中的 links 和 depends_on 的区别 - 编程知识 - 白鹭情

Python

Pipenv:新一代Python项目环境与依赖管理工具 - 知乎

Python list 列表实现栈和队列

Python 各种排序 | Lesley's blog

Python 中使用 dateutil 模块解析时间 - SegmentFault 思否

一个小破网站,居然比 Python 官网还牛逼

Python 打包 exe 的王炸 - Nuitka

Django - - 基础 - - Django ORM 常用查询语法及进阶

[Python] 小知識:== 和 is 的差異 - Clay-Technology World

Window

批处理中分割字符串 | 网络进行时

Windows 批处理基础命令学习 - 简书

在Windows上设置WireGuard

Windows LTSC、LTSB、Server 安装 Windows Store 应用商店

windows 重启 rdpclip.exe 的脚本

中间件

Nginx 中的 Rewrite 的重定向配置与实践

RabbitMQ 的监控

RabbitMq 最全的性能调优笔记 - SegmentFault 思否

为什么不建议生产用 Redis 主从模式?

高性能消息中间件——NATS

详解:Nginx 反代实现 Kibana 登录认证功能

分布式系统关注点:仅需这一篇,吃透 “负载均衡” 妥妥的

仅需这一篇,妥妥的吃透” 负载均衡”

基于 nginx 实现上游服务器动态自动上下线——不需 reload

Nginx 学习书单整理

最常见的日志收集架构(ELK Stack)

分布式之 elk 日志架构的演进

CAT 3.0 开源发布,支持多语言客户端及多项性能提升

Kafka 如何做到 1 秒处理 1500 万条消息?

Grafana 与 Kibana

ELK 日志系统之通用应用程序日志接入方案

ELK 简易 Nginx 日志系统搭建: ElasticSearch+Kibana+Filebeat

记一次 Redis 连接池问题引发的 RST

把 Redis 当作队列来用,你好大的胆子……

Redis 最佳实践:业务层面和运维层面优化

Redis 为什么变慢了?常见延迟问题定位与分析

好饭不怕晚,扒一下 Redis 配置文件的底 Ku

rabbitmq 集群搭建以及万级并发下的性能调优

别再问我 Redis 内存满了该怎么办了

Nginx 状态监控及日志分析

uWSGI 的安装及配置详解

uwsgi 异常服务器内存 cpu 爆满优化思路

Uwsgi 内存占用过多 - 简书

Nginx 的 limit 模块

Nginx 内置模块简介

Redis 忽然变慢了如何排查并解决?_redis_码哥字节_InfoQ 写作社区

领导:谁再用 redis 过期监听实现关闭订单,立马滚蛋!

Nginx 限制 IP 访问频率以及白名单配置_问轩博客

Nginx $remote_addr 和 $proxy_add_x_forwarded_for 变量详解

Caddy 部署实践

一文搞定 Nginx 限流

数据库

SqlServer 将数据库中的表复制到另一个数据库_MsSql_脚本之家

SQL Server 数据库同步,订阅、发布、复制、跨服务器

sql server 无法删除本地发布 | 辉克's Blog

SQLite全文检索

SQL 重复记录查询的几种方法 - 简书

SQL SERVER 使用订阅发布同步数据库(转)

Mysql 查看用户连接数配置及每个 IP 的请求情况 - 墨天轮

优化 SQL 的 21 条方案

SQL Server 连接时好时坏的奇怪问题

MS SQL 执行大脚本文件时,提示 “内存不足” 的解决办法 - 阿里云开发者社区

防火墙-iptables

iptables 常用规则:屏蔽 IP 地址、禁用 ping、协议设置、NAT 与转发、负载平衡、自定义链

防火墙 iptables 企业防火墙之 iptables

Linux 防火墙 ufw 简介

在 Ubuntu 中用 UFW 配置防火墙

在 Ubuntu20.04 上怎样使用 UFW 配置防火墙 - 技术库存网

监控类

开箱即用的 Prometheus 告警规则集

prometheus☞搭建 | zyh

docker 部署 Prometheus 监控服务器及容器并发送告警 | chris'wang

PromQL 常用命令 | LRF 成长记

prometheus 中使用 python 手写 webhook 完成告警

持续集成CI/CD

GitHub Actions 的应用场景 | 记录干杯

GithubActions · Mr.li's Blog

工具类

GitHub 中的开源网络广告杀手,十分钟快速提升网络性能

SSH-Auditor:一款 SHH 弱密码探测工具

别再找了,Github 热门开源富文本编辑器,最实用的都在这里了 - srcmini

我最喜欢的 CLI 工具

推荐几款 Redis 可视化工具

内网代理工具与检测方法研究

环境篇:数据同步工具 DataX

全能系统监控工具 dstat

常用 Web 安全扫描工具合集

给你一款利器!轻松生成 Nginx 配置文件

教程类

Centos7 搭建神器 openvpn | 运维随笔

搭建 umami 收集个人网站统计数据 | Reorx’s Forge

openvpn安装教程

基于 gitea+drone 完成小团队的 CI/CD - 德国粗茶淡饭

将颜色应用于交替行或列

VMware Workstation 全系列合集 精简安装注册版 支持 SLIC2.6、MSDM、OSX 更新 16.2.3_虚拟机讨论区_安全区 卡饭论坛 - 互助分享 - 大气谦和!

在 OpenVPN 上启用 AD+Google Authenticator 认证 | 运维烂笔头

Github 进行 fork 后如何与原仓库同步:重新 fork 很省事,但不如反复练习版本合并 · Issue #67 · selfteaching/the-craft-of-selfteaching

卧槽,VPN 又断开了!!- 阿里云开发者社区

Grafana Loki 学习之踩坑记

zerotier 的 planet 服务器(根服务器)的搭建踩坑记。无需 zerotier 官网账号。

阿里云 qcow2 镜像转 vmdk,导入 ESXi - 唐际忠的博客

Caddy 入门 – 又见杜梨树

【Caddy2】最新 Caddy2 配置文件解析 - Billyme 的博客

Web 服务器 Caddy 2 | Haven200

手把手教你打造高效的 Kubernetes 命令行终端

Keras 作者:给软件开发者的 33 条黄金法则

超详细的网络抓包神器 Tcpdump 使用指南

使用 fail2ban 和 FirewallD 黑名单保护你的系统

linux 下 mysql 数据库单向同步配置方法分享 (Mysql)

MySQL 快速删除大量数据(千万级别)的几种实践方案

GitHub 上的优质 Linux 开源项目,真滴牛逼!

WireGuard 教程:使用 Netmaker 来管理 WireGuard 的配置 – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

Tailscale 基础教程:Headscale 的部署方法和使用教程 – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

Nebula Graph 的 Ansible 实践

改进你的 Ansible 剧本的 4 行代码

Caddy 2 快速简单安装配置教程 – 高玩梁的博客

切换至 Caddy2 | 某不科学的博客

Caddy2 简明教程 - bleem

树莓派安装 OpenWrt 突破校园网限制 | Asttear's Blog

OpenVPN 路由设置 – 凤曦的小窝

个性化编译 LEDE 固件

盘点各种 Windows/Office 激活工具

[VirtualBox] 1、NAT 模式下端口映射

VirtualBox 虚拟机安装 openwrt 供本机使用

NUC 折腾笔记 - 安装 ESXi 7 - 苏洋博客

锐捷、赛尔认证 MentoHUST - Ubuntu 中文

How Do I Use A Client Certificate And Private Key From The IOS Keychain? | OpenVPN

比特记事簿: 笔记: 使用电信 TR069 内网架设 WireGuard 隧道异地组网

利用 GitHub API 获取最新 Releases 的版本号 | 这是只兔子

docsify - 生成文档网站简单使用教程 - SegmentFault 思否

【干货】Chrome 插件 (扩展) 开发全攻略 - 好记的博客

一看就会的 GitHub 骚操作,让你看上去像一位开源大佬

【计算机网络】了解内网、外网、宽带、带宽、流量、网速_墩墩分墩 - CSDN 博客

mac-ssh 配置 | Sail

如何科学管理你的密码

VirtualBox NAT 端口映射实现宿主机与虚拟机相互通信 | Shao Guoliang 的博客

CentOS7 配置网卡为静态 IP,如果你还学不会那真的没有办法了!

laisky-blog: 近期折腾 tailscale 的一些心得

使用 acme.sh 给 Nginx 安装 Let’ s Encrypt 提供的免费 SSL 证书 · Ruby China

acme 申请 Let’s Encrypt 泛域名 SSL 证书

从 nginx 迁移到 caddy

使用 Caddy 替代 Nginx,全站升级 https,配置更加简单 - Diamond-Blog

http.proxy - Caddy 中文文档

动手撸个 Caddy(二)| Caddy 命令行参数最全教程 | 飞雪无情的总结

Caddy | 学习笔记 - ijayer

Caddy 代理 SpringBoot Fatjar 应用上传静态资源

使用 graylog3.0 收集 open××× 日志进行审计_年轻人,少吐槽,多搬砖的技术博客_51CTO 博客

提高国内访问 github 速度的 9 种方法! - SegmentFault 思否

VM16 安装 macOS 全网最详细

2022 目前三种有效加速国内 Github

How to install MariaDB on Alpine Linux | LibreByte

局域网内电脑 - ipad 文件共享的三种方法 | 岚

多机共享键鼠软件横向测评 - 尚弟的小笔记

VLOG | ESXI 如何升级到最新版,无论是 6.5 还是 6.7 版本都可以顺滑升级。 – Vedio Talk - VLOG、科技、生活、乐分享

远程修改 ESXi 6.7 管理 IP 地址 - 腾讯云开发者社区 - 腾讯云

几乎不要钱自制远程 PLC 路由器方案

traefik 简易入门 | 个人服务器运维指南 | 山月行

更完善的 Docker + Traefik 使用方案 - 苏洋博客

MicroSD·TF 卡终极探秘 ·MLC 颗粒之谜 1 三星篇_microSD 存储卡_什么值得买

macOS 绕过公证和应用签名方法 - 走客

MiscSecNotes / 内网端口转发及穿透. md at master · JnuSimba/MiscSecNotes

我有特别的 DNS 配置和使用技巧 | Sukka's Blog

SEO:初学者完整指南

通过 OpenVPN 实现流量审计

OpenVPN-HOWTO

OpenVPN Server · Devops Roadmap

Linux 运维必备的 13 款实用工具, 拿好了~

linux 平台下 Tomcat 的安装与优化

Linux 运维跳槽必备的 40 道面试精华题

Bash 脚本进阶,经典用法及其案例 - alonghub - 博客园

推荐几个非常不错的富文本编辑器 - 走看看

在 JS 文件中加载 JS 文件的方法 - 月光博客

#JavaScript 根据需要动态加载脚本并设置自定义参数

笔记本电脑 BIOS 修改及刷写教程

跨平台加密 DNS 和广告过滤 personalDNSfilter · LinuxTOY

AdGuard Home 安装及使用指北

通过 Amazon S3 协议挂载 OSS

记一次云主机如何挂载对象存储

(续)acme.sh 脚本使用新 cloudflare api 令牌申请证书 - 世界你好

本文档发布于https://mrdoc.fun

-

+

首頁

通过 OpenVPN 实现流量审计

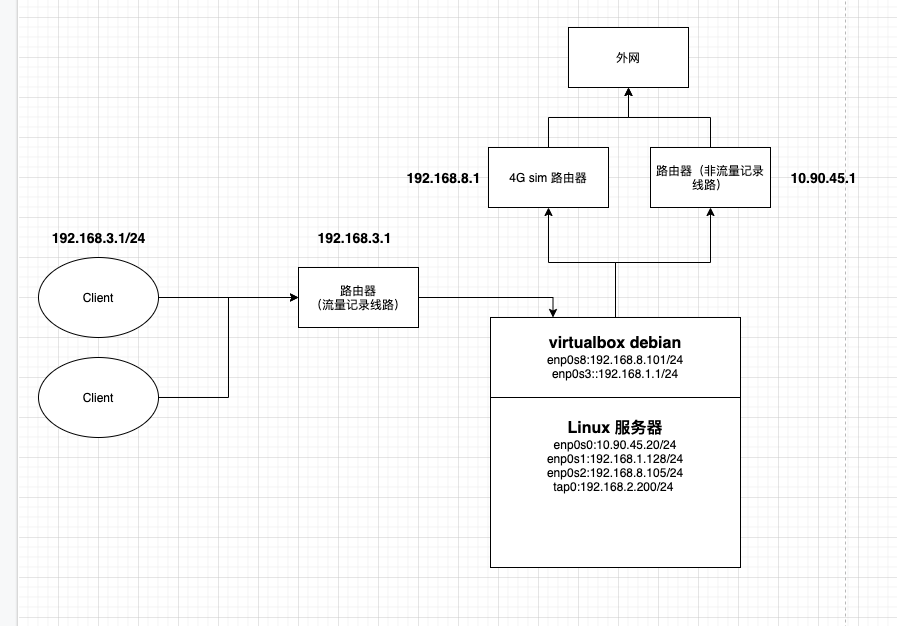

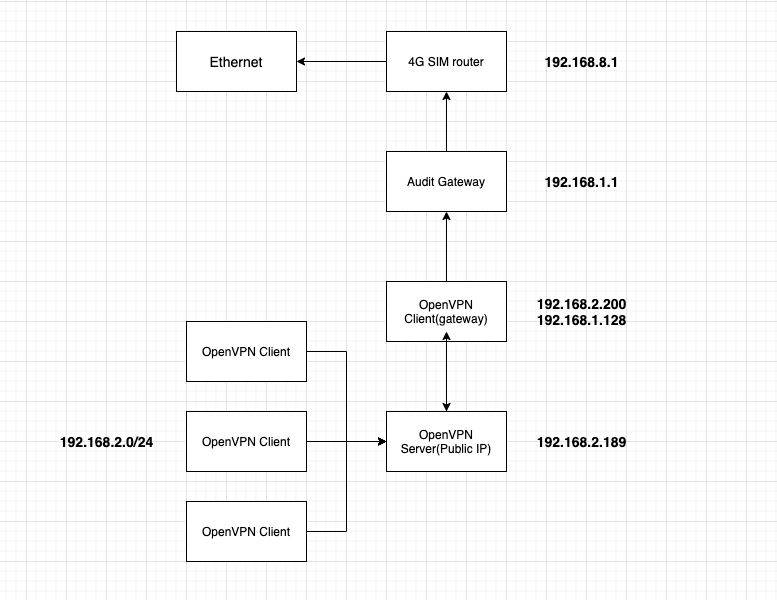

> 本文由 [简悦 SimpRead](http://ksria.com/simpread/) 转码, 原文地址 [green-m.me](https://green-m.me/2021/01/12/audit-traffic-through-openvpn/) 0x00 前言 ------- 为了满足日益增长的渗透测试网络审计需要,特别是从普通的全流量记录,到进一步的 HTTPS 流量审计,特地设计了一套网络结构,满足简单的傻瓜化远程接入实验室,实现 http/https 全流量记录的功能。 更新记录: 2022 年 1 月 11 日 更新:**另一种流量分流的方式(进程分流)** 0x01 流量镜像和审计系统 -------------- 早期的流量审计需求不高,抓下全流量就可以,直接买一个流量分光的设备,双网口,一个网口直接串联到设备中间,另一个网口接到抓流量的服务器上,不用改任何网络架构,就实现目的了。 但现在的要求越来越高,需要对 HTTPS 这样的加密流量也进行解密了,我们只能重新设计网络架构。 #### 一、选择系统 最开始的想法是选用市面上已经有的路由器系统,不是有不少打着名号说自己特别牛逼的全流量审计,解码等等一应俱全的网关,比如 PFsense,WFilter-NGF,RouterOS,openwrt 之类的。 经过测试了好几个产品,基本不太能满足需求。 比如 PFsense: SSL/TLS 解码是通过 Squirt 实现的,仅仅能解包记录域名头,并不支持全流量抓包和明文记录,而且由于使用的是 bsd 系统,想自己装一些工具也遇到了比较多的兼容性问题,无奈只好放弃。 尝试了多种系统选择后,最终决定使用 debian + mitmproxy 从轮胎开始一步一步造一辆能跑起来的车。 #### 二、物理架构图  客户端接入有两条线路: 1. 流量记录线路: Client (192.168.3.x) –> 路由器 (192.168.3.1) –> VirtualBox debian (192.168.1.1) –> 4G sim 卡路由器 (192.168.8.1) –> 外网 2. 非流量记录线路: Client (10.90.45.x) –> 路由器 (10.90.45.1) –> 外网 分成两条线路,保证工作和其他娱乐下载等流量分开,也避免造成不必要的流量浪费。 #### 三、配置 VirtualBox debian 10 作为路由器 虚拟机搭建步骤省略, 需要配置物理机的网卡 `enp0s1` 和 `enp0s2`通过桥接模式映射到虚拟机即可: 物理机 `enp0s1` –> 虚拟机`enp0s3` 物理机 `enp0s2` –> 虚拟机`enp0s8` 1. 开启流量转发: ``` sysctl –w net.ipv4.ip_forward=1 ``` 1. 使用 iptables 配置转发策略: ``` iptables -t nat -A PREROUTING -i enp0s8 -p tcp -m tcp --dport 80 -j REDIRECT --to-ports 23333 iptables -t nat -A PREROUTING -i enp0s8 -p tcp -m tcp --dport 443 -j REDIRECT --to-ports 23333 iptables -t nat -A PREROUTING -i enp0s8 -p tcp -m tcp --dport 8080 -j REDIRECT --to-ports 23333 iptables -t nat -A POSTROUTING ! -d 192.168.2.0/24 -o enp0s3 -j MASQUERADE iptables -t filter -A INPUT -i lo -j ACCEPT iptables -t filter -A INPUT -i enp0s8 -j ACCEPT iptables -t filter -A INPUT -i enp0s3 -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT iptables -t filter -A FORWARD -i enp0s8 -o enp0s3 -j ACCEPT iptables -t filter -A FORWARD -i enp0s3 -o enp0s8 -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT ``` 说明一下: nat 表里的规则是表示 80 443 8080 端口的流量转发到 23333 端口,实现透明代理,下文会解释 23333 端口的具体作用; filter 表的东西是一些转发和输入策略。 1. iptables 规则持久化 使用 `iptables-persistent` 这个包,将上述规则保存到硬盘 `/etc/iptables/rulesv4.save` ,使用其他方式实现开机自动加载,方式自选,我使用的是 crontab 里的 `@reboot` 。 #### 四、配置 mitmproxy 实现透明代理 安装最新版 mitmproxy,使用如下命令抓取流量: ``` /usr/bin/mitmdump -q --mode transparent --showhost -p 23333 --ssl-insecure --cert=cert.pem -s mitm_parse.py -w /data/mitmproxy_traffic/mitm_files/mitm_raw_$(date +"%Y%m%d").mitm ``` 默认的 `mitmdump` 抓取的流量不是标准的通用格式,是 `mitmdump` 自定义的,为了保证可读性,这里我使用了 `mitm_parse.py` 这个脚本来对抓取的内容进行处理,脚本内容如下: ``` from mitmproxy import http import time,re import logging logfile = "/data/mitmproxy_traffic/logs/mitm_parsed_" + time.strftime("%Y%m%d") + ".log" logging.basicConfig(filename=logfile, filemode='a', format='%(asctime)s,%(msecs)d %(name)s %(levelname)s %(message)s', datefmt='%H:%M:%S', level=logging.INFO) logger = logging.getLogger('mylogger') def response(flow): logtext = "\n" logtext += "="*50 + "\n" logtext += flow.request.url + "\n" logtext += "-"*25 + "request headers:" + "-"*25 + "\n" for k, v in flow.request.headers.items(): logtext += "%-20s: %s" % (k.upper(), v) + "\n" logtext += "-"*25 + "request content:" + "-"*25 + "\n" logtext += flow.response.content.decode('utf-8','ignore') + "\n" logtext += "-"*25 + "response headers:" + "-"*25 + "\n" for k, v in flow.response.headers.items(): logtext += "%-20s: %s" % (k.upper(), v) + "\n" logtext += "-"*25 + "response content:" + "-"*25 + "\n" logtext += flow.response.content.decode('utf-8','ignore') + "\n" logger.info(logtext) ``` 那么这里就有两份数据,一份数据是 `mitmdump` 抓取的原始数据,存放在 `/data/mitmproxy_traffic/mitm_files/`目录下,另一份经过脚本处理过的可读性较好的数据,存放在 `/data/mitmproxy_traffic/logs/` 目录下。 使用 curl 访问 qq.com 的日志如下: ``` 18:34:12,49 mylogger INFO ================================================== https://125.39.52.26/ -------------------------request headers:------------------------- :AUTHORITY : qq.com USER-AGENT : curl/7.72.0 ACCEPT : */* -------------------------request content:------------------------- <html> <head><title>302 Found</title></head> <body bgcolor="white"> <center><h1>302 Found</h1></center> <hr><center>nginx/1.6.0</center> </body> </html> -------------------------response headers:------------------------- DATE : Mon, 11 Jan 2021 10:34:12 GMT CONTENT-TYPE : text/html SERVER : squid/3.5.24 LOCATION : https://www.qq.com?fromdefault EXPIRES : Mon, 11 Jan 2021 10:35:11 GMT CACHE-CONTROL : max-age=60 VARY : Accept-Encoding X-CACHE : HIT from shenzhen.qq.com -------------------------response content:------------------------- <html> <head><title>302 Found</title></head> <body bgcolor="white"> <center><h1>302 Found</h1></center> <hr><center>nginx/1.6.0</center> </body> </html> ``` #### 五、dumpcap 抓取全流量 可以看到我们的 `mitmproxy` 的方案并不完美,只抓取了部分端口号的内容,并不能保证所有流量的记录,因此也十分有必要抓取全部的流量作为备份。 使用 `dumpcap` 抓取全流量: ``` #!/bin/bash dir=/data/net_traffic_storage/files/$(date +"%Y%m%d")/ if [ ! -d $dir ] then mkdir $dir fi dumpcap -i enp0s8 -w $dir/traffic.pcapng -b filesize:1024000 ``` 使用 `supervisor` 或者其他类似的工具将上面的命令进行持久化(经常断电),保证每次开启都能自启动成功。 #### 六、使用 NFS 存储数据到物理机 虚拟机的硬盘容量较小,我们也没必要选择存在虚拟机上,所以选择存放在物理机上,使用 NFS 的方式。 这里也可以直接虚拟机映射硬盘,方式不局限,这里仅作我的选择的记录。 编辑 `/etc/fstab`,添加如下 ``` 192.168.1.128:/data/net_traffic_storage /data/net_traffic_storage nfs defaults 0 0 192.168.1.128:/data/mitmproxy_traffic /data/mitmproxy_traffic nfs defaults 0 0 ``` 在重启过程中出现过一些因为先后顺序导致的挂载失败,因此写了个计划任务去判断: ``` 0 */1 * * * cat /proc/mounts | grep -q 192.168.1.128 || systemctl restart remote-fs.target && systemctl restart supervisor ``` #### 七、另一种流量分流的方式(进程分流)(2022 年 1 月更新) 上面的方式分流是因为 debian 虚拟机网关已经在流量记录的线路中了,对于网关自己来说就只有一条出口线路,直接设置就 OK 了。 那么更常见的情况,如网关直连两条线路,要求在网关上进行分流应该怎么操作? 最近遇到这样的需求,下面总结一下对应的方法。 大体思路是利用 cgroup 标记 mitmproxy 的流量,然后用 iptables 和 ip rule 控制其从流量记录的网卡出站,实现记录的目的。 网络介绍: ``` enp0s1 192.168.30.2 enp0s2 192.168.40.2 ``` 两张网卡,默认路由走 enp0s1 出口,为非流量记录线路,enp0s2 为流量记录线路。 iptables 规则: ``` iptables -t nat -A PREROUTING -s 192.168.40.0/24 -p tcp -m tcp --dport 80 -j DNAT --to-destination 192.168.40.2:23333 iptables -t nat -A PREROUTING -s 192.168.40.0/24 -p tcp -m tcp --dport 443 -j DNAT --to-destination 192.168.40.2:23333 iptables -t nat -A PREROUTING -s 192.168.40.0/24 -p tcp -m tcp --dport 8080 -j DNAT --to-destination 192.168.40.2:23333 iptables -t mangle -A OUTPUT -m cgroup --cgroup 0x00110011 -j MARK --set-mark 11 iptables -t nat -A POSTROUTING -m cgroup --cgroup 0x00110011 -o enp0s2 -j MASQUERADE ``` PREROUTING 的规则和上面第一种方法一样,只不过指定了网卡的地址,效果没有区别。 mangle 和 POSTROUTING 的规则需要结合 cgroup 的规则一起理解,就是将其 mark ,然后将 mark 后的流量从 enp0s2 网卡出站。 下面设置 cgroup: ``` apt-get install cgroup-tools cgroup-bin mkdir /sys/fs/cgroup/net_cls/mitmproxy cd /sys/fs/cgroup/net_cls/mitmproxy echo 0x00110011 > net_cls.classid ``` 这里是创建了一个 cgroup 规则,然后创建了一个 mitmproxy 的组,classid 设置为 `0x00110011`。 然后设置路由 ``` echo 11 mitmproxy >> /etc/iproute2/rt_tables ip rule add fwmark 11 table mitmproxy ip route add default via 192.168.40.1 table mitmproxy ``` 这些命令的作用在下文 **OpenVPN Client as gateway** 都有解释,这里就不详细多做解释了。 然后使用 cgroup 启动 mitmdump : ``` cgexec -g net_cls:mitmproxy mitmdump --mode transparent --showhost -p 23333 ``` 这样 mitmdump 的所有流量都会从网卡 enp0s2 出站了,流量也会被记录下来,这样就完美实现需求了。 值得注意的是, `ip route` 和 `cgroup` 相关的规则是临时性的,和 `iptables` 一样,需要进行设置才能实现重启自动生效,这里就不展开了。 这里我们已经实现了流量审计的功能,接下来需要考虑的是如何远程接入审计系统。 0x02 OpenVPN 的网络架构 ------------------  网络流量走向为(在 openvpn 接入的一台服务器上执行) ``` └─$ traceroute 8.8.8.8 traceroute to 8.8.8.8 (8.8.8.8), 30 hops max, 60 byte packets 1 192.168.2.189 (192.168.2.189) 2 192.168.2.200 (192.168.2.200) 3 192.168.1.1 (192.168.1.1) 4 192.168.8.1 (192.168.8.1) 5 * * * ...... ``` 0x03 OpenVPN Client as gateway 实现 --------------------------------- 这个需求出现的场景是,我们希望所有接入 OpenVPN 的客户端,不使用 Server(192.168.2.189) 作为最终的网关,而是使用某一个固定的客户端 (192.168.2.200) 作为最终的网关。 经过搜索,发现这个需求还比较小众,最终发现了[某个帖子](https://forums.openvpn.net/viewtopic.php?t=22069)里提到了同样的需求,我们以这个帖子为参考。 #### 一、OpenVPN 的 Bridge 和 Route 对比 这篇帖子中提到仅有 OpenVPN bridge 模式才能实现这样的功能。先解释一下 bridge 模式和 route 模式的区别(来自官方论坛): TAP 设备(bridge 模式): * 可以传输非 TCP/IP 层的流量,也就是第二层。 * 需要桥接网络 有下列需求的话,必须使用 bridge 模式 * 需要 LAN 和 VPN 客户端处在同一个广播域 * 需要 LAN 的 DHCP 服务器给 VPN 客户端提供 DHCP 地址 * 需要 Windows 服务器在 VPN 网络中,使用网络发现等功能 TAP 设备的优点: * 类似一个真正的网络适配器 * 可以传输任何网络协议(IPv4, IPv6, Netalk, IPX, 等等) * 工作在第二层 * 可以用来桥接网络 TAP 设备的缺点: * VPN 传输更多广播流量 * VPN 传输更多以太网报文头 * 扩展型差 * 不能用在安卓或者 IOS 设备 相应的 route 模式,也就是 TUN 设备,工作在第三层,优势和劣势与 bridge 模式相反。 根据我们的需求,这里我们选择更底层的 bridge 模式,流量开销的缺点基本可以忽略不计。 #### 二、搭建 OpenVPN (bridge 模式) 基本的搭建我们就不赘述了,可以使用官方文档或者一键搭建脚本,需要注意的是,根据官方文档,我们搭建 bridge 模式的话,需要自己创建虚拟网卡 brxxx ,但是在云上一创建就会挂掉,这里我们需要使用其他方式来实现该功能,参考:[is-it-possible-to-set-up-a-bridged-vpn-in-aws](https://superuser.com/questions/1531392/is-it-possible-to-set-up-a-bridged-vpn-in-aws-to-connect-multiple-clients-in-a-s) 在 Server 端配置中写入 ``` dev tap # Define your IP address range within a valid subnet server-bridge 192.168.2.189 255.255.255.0 192.168.2.200 192.168.2.250 client-to-client # Set server tap0 ip address on startup up /etc/openvpn/server/openvpn-server-up.sh # Set client config dir client-config-dir /etc/openvpn/ccd ``` 其中 `openvpn-server-up.sh` 的内容为,并添加可执行权限。 ``` #!/bin/sh ifconfig tap0 192.168.2.189 netmask 255.255.255.0 broadcast 192.168.2.255 ``` 在 `/etc/openvpn/ccd/` 目录下创建跟 Client 配置文件同名的文件,如 wangxiaoqing, 写入 ``` ifconfig-push 192.168.2.211 255.255.255.0 ``` 代表给 wangxiaoqing 这个用户固定 192.168.2.211 的 IP 地址,有多个用户就以此类推。 这样 Server 端启动时会自动启动 `openvpn-server-up.sh` 的脚本,给 tap0 的虚拟网卡指定网络配置。 最后的 Server 配置发出来大家参考: ``` port 1194 proto tcp dev tap ca ca.crt cert server.crt key server.key dh dh.pem auth SHA512 tls-crypt tc.key topology subnet script-security 2 server-bridge 192.168.2.189 255.255.255.0 192.168.2.200 192.168.2.250 push "dhcp-option DNS 192.168.8.1" push "redirect-gateway def1 bypass-dhcp" keepalive 10 120 cipher AES-256-CBC user nobody group nogroup persist-key persist-tun status openvpn-status.log verb 3 crl-verify crl.pem client-to-client up /etc/openvpn/server/openvpn-server-up.sh client-config-dir /etc/openvpn/ccd ``` 通过这样的配置,我们就可以实现 Client 接入 VPN 后,访问其他 Client ,或者通过 Server 端上网了。 #### 三、配置 Server 端的路由 通过上面的配置,我们实现了最基础也是最常用的 OpenVPN 架构,多 Client 通过 Server 上网。如果仅仅是这样的话,bridge 和 route 模式几乎没区别。 但接下来的设置,就只有 bridge 模式才能实现了。 为了让所有 Client 使用其中一个 Client (`192.168.2.200`) 作为路由,我们需要在 Server 端进行如下设置。 1. 先添加一个路由表 ``` echo 100 vpnroute >> /etc/iproute2/rt_tables ``` 1. 给 路由表 vpnroute 定义地址范围 ``` ip rule add from 192.168.2.0/24 table vpnroute ``` 1. 给 vpnroute 添加路由 ``` ip route add 192.168.2.0/24 via 192.168.2.189 dev tap0 table vpnroute ip route add default via 192.168.2.200 dev tap0 table vpnroute ``` 第一条为`192.168.2.0/24` 网段的地址走原始的 Server 网关 `192.168.2.189`, 第二条为其他的地址走默认的 `192.168.2.200` 的 Client 网关。 通过命令 `ip route show table vpnroute` 就能看到我们刚刚添加的路由: ``` root@openvpn-server:~# ip route show table vpnroute default via 192.168.2.200 dev tap0 192.168.2.0/24 via 192.168.2.189 dev tap0 ``` 这种根据源地址来定义路由的方式,叫 **policy based routing** ,而直接通过 route 命令修改的系统路由表,只能根据目的地址的不同来定义路由策略,不能满足我们的需求。 #### 四、配置 Client 端作为网关 Client(`192.168.2.200`) 本来是一个普通的 Linux 服务器,想把它作为 gateway ,是需要一些额外配置的。 开启转发: ``` sysctl –w net.ipv4.ip_forward=1 ``` 设置 SNAT ``` iptables -t nat -A POSTROUTING -s 192.168.2.0/24 ! -d 192.168.2.0/24 -j MASQUERADE -o eth0 ``` 通过这样设置,如果 Client 只有一个网络出口的话,就已经可以实现我们需要的功能了。 之后会具体讲到一种多网络接口的特殊情况。 #### 五、Client 多网络出口的情况下 `192.168.2.200` 这台服务器,作为网关时本地有好几张网卡都可以出外网: ``` 10.90.45.20/24 192.168.1.128/24 192.168.8.105/24 ``` 默认的路由表是走 `10.90.45.1` 这个网关出去上网的,正常的情况下这个机器并不需要走流量审计的网络。这里就涉及到如何让来自 OpenVPN 的流量走 `192.168.1.128/24` 这个网卡的路由。( 考虑过使用 `192.168.1.1` 这台审计网关直接接入 OpenVPN ,但因为虚拟机的网卡是通过桥接模式映射的,再通过 bridge 接入 openvpn 冲突了(猜测),所以就选择直接在物理机上接入。) 这里我们还是使用上文提到的 `policy-based route` ,通过路由表规则来配置: 先确定通过其中一个网卡能顺利出网: ``` traceroute --interface=enp1s0f1 8.8.8.8 ``` 然后配置路由规则: ``` echo 201 debian_lan >> /etc/iproute2/rt_tables ip route add default via 192.168.1.1 dev enp1s0f1 table debian_lan ip rule add from 192.168.1.0/24 table debian_lan ip rule add fwmark 0x1111 table debian_lan ``` 使用 iptables 转发 ``` /sbin/iptables -t mangle -A PREROUTING -i tap0 -s 192.168.2.0/24 ! -d 192.168.2.0/24 -j MARK --set-mark 0x1111 /sbin/iptables -t nat -A POSTROUTING -s 192.168.2.0/24 ! -d 192.168.2.0/24 -j MASQUERADE -o enp1s0f1 ``` 其他命令在前文已经解释过了,这里需要特别注意的就是如下两句: ``` ip rule add fwmark 0x1111 table debian_lan iptables -t mangle -A PREROUTING -i tap0 -s 192.168.2.0/24 ! -d 192.168.2.0/24 -j MARK --set-mark 0x1111 ``` 第一条的意思是给 路由表 debian_lan 添加标记,第二条 iptables 的意思是在走路由策略之前,给流量包添加标记。符合这个标记的流量包就会走 debian_lan 这个路由表。 最开始我缺少这两条规则,NAT 一直不成功,但是如果尝试默认路由的话又可以 ,加上这两条规则做一下标记后就完美成功了。 0x04 一些不足 --------- 以上这套方案,其实还是有很多问题的,比如结构比较复杂耦合程度较高,最严重的问题还是: 1. 只能根据端口号判断 http(s) 流量,如果是非标准端口号,比如 8443 甚至 38443 这种端口,那就没有办法做证书劫持了,只能记录加密流量,同时其他协议流量也不能解密。所以也记录了全流量作为补充。 2. 用户体验不太好,中间人劫持肯定是会弹出不信任的警告的,要么手动接受要么导入根证书,就算是根证书也因为 CN 和 SAN 的限制,无法让浏览器或者其他检验了该名称的工具实现完美信任。 能实现目前的程度我暂时觉得已经不错了,后续如果有其他思路的话再进一步改进。 0x05 参考链接 --------- [Using a client as a gateway](https://forums.openvpn.net/viewtopic.php?t=22069) [Is it possible to set up a bridged VPN in AWS to connect multiple clients in a single LAN that will allow broadcasts between them?](https://superuser.com/questions/1531392/is-it-possible-to-set-up-a-bridged-vpn-in-aws-to-connect-multiple-clients-in-a-s) [Set up your Debian router / gateway in 10 minutes](https://gridscale.io/en/community/tutorials/debian-router-gateway/) [howto-transparent](https://docs.mitmproxy.org/stable/howto-transparent/) [iptables 深入解析 - mangle 篇](https://developer.aliyun.com/article/417740) [Route the traffic over specific interface for a process in linux](https://superuser.com/questions/271915/route-the-traffic-over-specific-interface-for-a-process-in-linux)

Jonny

2022年11月5日 21:42

723

0 条评论

转发

收藏文檔

上一篇

下一篇

手机扫码

複製鏈接

手机扫一扫转发分享

複製鏈接

如遇文档失效,可评论告知,便后续更新!

【腾讯云】2核2G云服务器新老同享 99元/年,续费同价

【阿里云】2核2G云服务器新老同享 99元/年,续费同价(不要✓自动续费)

【腾讯云】2核2G云服务器新老同享 99元/年,续费同价

【阿里云】2核2G云服务器新老同享 99元/年,续费同价(不要✓自动续费)

Markdown文件

Word文件

PDF文档

PDF文档(打印)

分享

鏈接

類型

密碼

更新密碼

有效期